Порт 433: Все, что нужно знать

- TryHarder

- 20-май-2023, 12:05

При размещении веб-сервера или веб-приложения вам необходимо открыть порт 443 (или порт 80) на сервере, чтобы он мог получать веб-запрос. В то время как порт 80 относится к HTTP, порт 443 соответствует HTTPS.

Согласно исследованию Google, проведенному в 2021 году, более 95% веб-сайтов использовали HTTPS. Он обеспечивает более безопасную связь, чем HTTP, и является стандартом де-факто для современной веб-безопасности.

Если вы хотите больше узнать об этом порту и о том, как он работает, вам нужно сначала узнать, что представляет собой порт. Итак, давайте начнем!

В общем смысле порт представляет точку подключения или интерфейс между внешними и внутренними устройствами. Итак, в компьютерной сети это уникальная виртуальная конечная точка, где начинается или заканчивается сетевое соединение. Порты могут разрешать или ограничивать исходящие, входящие или оба соединения, а брандмауэр отвечает за соответствующие правила.

Если вы попытаетесь получить доступ к другому устройству в сети, ваше устройство будет использовать определенные порты в зависимости от протокола, который вы используете для установления соединения. Протокол может быть обычным протоколом связи, таким как протокол управления передачей (TCP) / протокол пользовательских дейтаграмм (UDP), протокол обмена данными, такой как протокол передачи файлов (FTP), и так далее.

Порт должен быть открыт на другом устройстве, чтобы установить соединение. Они связаны с различными службами, которые помогают устанавливать и реализовывать соединение на основе протокола связи.

Всего доступно 65536 номеров портов для различных сетевых протоколов. Среди них,

Многие веб-серверы используют сертификаты безопасности транспортного уровня (TLS) для повышения своей безопасности. Если вы попытаетесь получить доступ к такому веб-серверу с использованием протокола TCP, сеть будет использовать зашифрованный канал для отправки запроса и получения данных с сервера. Порт 443 является виртуальной конечной точкой по умолчанию этого защищенного канала на веб-сервере.

Ваш веб-браузер будет использовать защищенный протокол передачи гипертекста (HTTPS) на прикладном уровне для отправки запросов и получения данных. Итак, порт 443 напрямую связан с протоколом HTTPS. Некоторые VPN или другие службы также используют этот порт для обхода ограничений брандмауэра.

TLS - это более поздняя версия Secure Sockets Layer (SSL), поэтому вы все еще можете обнаружить, что SSL часто используется для описания сертификатов безопасности. Но в настоящее время SSL устарел, и используются только последние версии TLS.

Большинство веб-серверов теперь используют сертификаты TLS, поскольку безопасность данных имеет первостепенное значение. Вот почему вы увидите https:// вместо http:// почти во всех URL-адресах.

Технология TLS использует набор из двух ключей (открытого и закрытого) для шифрования. Только закрытый ключ может декодировать данные, которые шифрует открытый ключ, и наоборот. Вот полный процесс работы шифрования HTTPS и TLS:

Domain namePublic keyCertificate Authority along with their digital signatureIssue and Expiration dateTLS version

Веб-серверы могут использовать различные уровни (не версии) сертификатов TLS наряду с HTTPS, в зависимости от того, насколько строгим является центр сертификации (CA) при предоставлении сертификатов.

Подобно тому, как сеть отправляет HTTPS-запросы на порт 443 на веб-сервере, HTTP-запросы по умолчанию отправляются на порт 80. Эти HTTP-запросы и соответствующие данные с веб-сервера не проходят через какое-либо шифрование в сети. Итак, эти данные представлены в виде обычного текста и очень уязвимы для внешнего доступа.

HTTPS значительно повышает безопасность данных по сравнению с HTTP. Это не означает, что он полностью безопасен, поскольку существуют способы его использования, такие как кража данных из кэша браузера или памяти. Однако на данный момент это самый безопасный протокол.

Большинство веб-серверов не разрешают HTTP-запросы, и ваши браузеры также будут пытаться запретить вам доступ к любым веб-сайтам через HTTP. Поскольку HTTPS является текущим стандартом, порт 80 используется не часто. Таким образом, все веб-коммуникации проходят через порт 443.

Можно указать любой другой порт в качестве конечной точки для связи по протоколу HTTPS вместо 443 на сервере. Но клиенту также потребуется указать конкретный номер порта при выполнении запроса HTTPS. Итак, если разработчик не тестирует свои веб-серверы, никто не будет использовать какой-либо другой порт в качестве замены.

Всякий раз, когда клиент отправляет веб-запрос, клиентское устройство использует доступный зарегистрированный или динамический порт (от 1024 до 65535) для отправки запроса на порт 443 или 80 на сервере в зависимости от используемого вами протокола.

Итак, если вы настраиваете веб-сервер для других пользователей, вам нужно будет открыть порт 443 для входящего доступа HTTPS, чтобы они могли подключиться к нему через Интернет. Но нет необходимости открывать порт на стороне клиента для любого исходящего доступа, поскольку устройство будет использовать другой открытый порт.

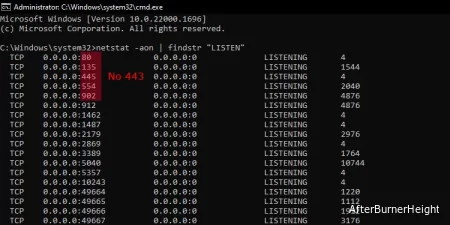

Прежде чем пытаться открыть порт, проверьте, открыт ли он уже с помощью команды netstat -aon | findstr "LISTEN" в командной строке

Если он не открыт, выполните следующие действия.

firewall.cpl и нажмите Enter, чтобы открыть брандмауэр Защитника Windows.

443 на определенных локальных портах. Снова нажмите Next.