Как создать резервную копию ключа восстановления BitLocker в Windows 11

- TryHarder

- 29-дек-2022, 14:21

Шифрование дисков - замечательная функция. Вы можете быть уверены, что ваши данные в безопасности, даже если ваше устройство утеряно или украдено. Но если вы потеряете свой ключ шифрования, вы никогда не сможете получить доступ к своим данным. Вот как вы можете создать резервную копию своего ключа шифрования в безопасном месте.

Шифрование - это средство запутывания данных, которое делает их нечитаемыми без соответствующего ключа для их “разблокировки”. На практике это означает, что ваши зашифрованные сообщения не могут быть перехвачены и прочитаны третьими лицами, ваши конфиденциальные медицинские данные безопасны для передачи в цифровом виде, а файлы, которые вы шифруете перед их загрузкой в облако, защищены от посторонних глаз.

Шифрование необходимо для обеспечения безопасности в цифровом мире, независимо от того, являетесь ли вы одним человеком, отправляющим сообщения IM туда и обратно, или вы являетесь крупнейшим финансовым учреждением на планете.

Windows медленно внедряет шифрование дисков, но ситуация постепенно меняется. Все устройства Windows 11 будут поддерживать либо шифрование устройства, либо полное шифрование BitLocker, в зависимости от версии Windows 11, которую вы используете. Вообще говоря, это хорошо — это означает, что даже если кто-то украдет ваш компьютер и вырвет диск, он не сможет получить доступ ни к чему на нем.

Конечно, это также означает, что вы также не сможете получить доступ к своим данным, если вам нужен доступ к вашим данным, а у вас нет под рукой ключа шифрования.

Большинство пользователей, работающих под управлением Windows 11, создали свою учетную запись пользователя ПК с логином Microsoft. В этом случае ваш ключ восстановления хранится на серверах Microsoft. Он также сохраняется локально — если вы настроили локальную учетную запись, у вас будет только локальная копия. Мы рассмотрим оба сценария.

Примечание: Пользователи, у которых установлена профессиональная версия Windows 11, будут иметь дополнительные опции, связанные с BitLocker. Эти инструкции предназначены для всех и будут работать независимо от вашей версии Windows.

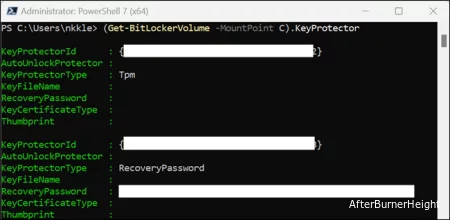

Самый универсальный способ получить ключ восстановления - использовать PowerShell. Запустите терминал от имени администратора — самый простой способ - щелкнуть правой кнопкой мыши на кнопке “Пуск” или нажать Windows + X и нажать "Терминал (администратор)" — и убедитесь, что у вас открыт профиль PowerShell.

(Если у вас не открыт профиль PowerShell, щелкните стрелку вниз на панели вкладок и выберите “Windows PowerShell”.)

Скопируйте и вставьте следующую команду в терминал, а затем нажмите Enter:

(Get-BitLockerVolume -точка монтирования C).KeyProtector

На странице отобразится ваш ключ восстановления. Вы можете скопировать и вставить его, сделать скриншот или записать.

Кроме того, вы можете заставить PowerShell записывать информацию в текстовый файл. Это записывает его в файл “TXT” на рабочем столе с именем “recoverykey.txt .” Вот команда:

(Get-BitLockerVolume -MountPoint C).KeyProtector | Out-File -Путь к файлу $HOME\Desktop\recoverykey.txt

Если команды ничего не делают, ничего не отображается в консоли или ничего не записывается в файл, это означает, что ваш диск не зашифрован и не имеет ключа восстановления.

Предупреждение: Если вы используете локальную учетную запись и пытаетесь включить шифрование устройства, вы получите сообщение с надписью “Войдите в систему с помощью учетной записи Майкрософт, чтобы завершить шифрование этого устройства”. Это сообщение, по-видимому, подразумевает, что ваше устройство не зашифровано до тех пор, пока вы не войдете в учетную запись Майкрософт. Это впечатление ошибочно. Ваше устройство будет зашифровано, и вы должны быть уверены, что создадите резервную копию ключа восстановления вручную.

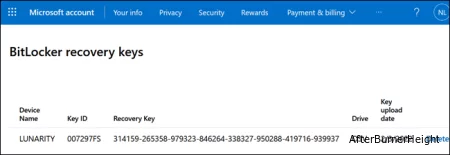

Корпорация Майкрософт по умолчанию сохраняет ключи восстановления всех учетных записей Microsoft в Интернете. Просто перейдите на страницу ключа восстановления Microsoft, и вы увидите экран, подобный этому:

Вы можете скопировать и вставить эту информацию в текстовый файл, распечатать страницу, сохранить ее в виде скриншота или фотографии на своем телефоне или сделать что-нибудь еще, что вам подходит.

Лучшее место для хранения вашего ключа зависит от вас, поскольку есть множество подходящих мест, где вы могли бы его хранить, но все они сопряжены с определенным риском. Не храните его в виде стикера, прикрепленного к вашему компьютеру — это, вероятно, худшее место для его сохранения. Не просто сохраняйте его на жестком диске вашего ПК. Там он совершенно бесполезен, поскольку вы не сможете получить к нему доступ, когда он вам понадобится.

Современные мобильные телефоны могут создавать зашифрованные заметки, которые можно прочитать только с помощью другого пароля или PIN-кода устройства. Вы можете сохранить ключ восстановления там, чтобы он всегда был с вами, и маловероятно, что кто-то может украсть ваш телефон и обойти шифрование.

Вы также можете сфотографировать его с помощью своего мобильного телефона.

Вы всегда можете сохранить ключ восстановления в текстовом файле или скриншоте, а затем загрузить его в облако — в любом случае, в основном Microsoft автоматически справляется с ситуацией. Однако вы можете загрузить его в любую облачную службу, которая вам нравится. Если вы беспокоитесь о его хранении в облаке, вы всегда можете удвоить свою безопасность, поместив его сначала в защищенный паролем ZIP-файл.

Вы всегда можете создать физическую копию ключа, распечатав его или записав на листе бумаги. Если у вас есть сейф для важных файлов, документов или фотографий, вы можете поместить его туда. Кроме того, вы можете просто отправить его вместе с остальными документами. Только не потеряйте его.

Независимо от того, какие параметры вы выберете, вы должны сохранить свой ключ восстановления в нескольких местах. Случается всякое — телефоны случайно выходят из строя или падают, забываются облачные логины, а документы легко теряются или повреждаются. Потерю доступа к вашим файлам из-за потери ключа восстановления можно полностью предотвратить, если вы планируете заранее.